DDoS támadás - mi ez? A DDoS-támadás programja

Egy támadás, amelynek során a felhasználók nem tudnakbizonyos erőforrásokhoz való hozzáféréshez DDoS támadást vagy szolgáltatásmegtagadási problémát hívnak. Az ilyen hacker támadások fő jellemzője a világ számos számítógépének egyidejű kérése, és elsősorban a jól védett vállalatok vagy kormányzati szervezetek szervereire irányulnak, ritkábban egyetlen nem kereskedelmi erőforrásra.

Számítógép fertőzött egy trójai programolyanok, mint a "zombik", és a hackerek, akik néhány száz, vagy akár több tízezer ilyen "zombit" használnak, erőforrásokat (szolgáltatásmegtagadást) okoznak.

Számos oka lehet a DDoS támadások végrehajtásának. Próbáljuk meg azonosítani a legnépszerűbbeket, és ezzel egyidejűleg válaszolunk a kérdésekre: „DDoS-támadás - mi az, hogyan kell megvédeni magát, milyen következményei vannak és milyen eszközökkel jár?

verseny

Az internet már régóta forrásüzleti ötletek, a nagy projektek megvalósítása és egyéb módok a sok pénzt keresni, így a DDoS-támadás rendelésre hajtható végre. Ez azt jelenti, hogy ha egy szervezet meg akarja távolítani azt, amikor egy versenyző felmerül, akkor egyszerűen csak a hackeret (vagy azok csoportját) hívja fel azzal a egyszerű feladattal, hogy megbénítja a kifogásolható cég munkáját az internetes erőforrásokon keresztül (DDoS támadás egy szerveren vagy webhelyen).

A konkrét céloktól és céloktól függően egy ilyen támadás egy bizonyos időszakra és megfelelő erő alkalmazásával jön létre.

csalás

Elég gyakran a DDoS-támadás az oldalonA hackerek kezdeményezésére szervezik, hogy blokkolja a rendszert és hozzáférjen a személyes vagy más fontos adatokhoz. Miután a támadók megbénítják a rendszert, bizonyos mennyiségű pénzt igényelhetnek a támadott erőforrások helyreállításához.

Sok internetes vállalkozó egyetértAz előterjesztett feltételek, amelyek megakadályozzák cselekedeteiket leállásokkal és hatalmas veszteségekkel, megkönnyítik a kis összeg kifizetését egy csalónak, mint hogy jelentős veszteséget szerezzenek minden leállás napján.

szórakozás

A World Wide Web nagyon sok felhasználójacsak a kíváncsiság vagy szórakozás kedvéért érdeklődik: "DDoS-támadás - mi ez és hogyan kell csinálni?" Ezért nem szokatlan, hogy a kezdő támadók a szórakozás és az erők tesztelése érdekében ilyen támadásokat véletlenszerű erőforrásokkal szerveznek.

Az okokkal együtt a DDoS támadások saját besorolási jellemzőkkel rendelkeznek.

- sávszélesség. Ma, szinte minden számítógép helyhelyi hálózattal vagy egyszerűen csatlakoztatva az internethez. Ezért gyakran fordulnak elő a hálózati árvizek - nagyszámú kérés egy nem megfelelően kialakított és értelmetlen rendszerrel a konkrét erőforrásokhoz vagy berendezésekhez a későbbi hiba vagy hiba miatt (kommunikációs csatornák, merevlemezek, memória stb.).

- A rendszer kimerültsége. Az ilyen DDoS támadás a Samp szerverre történika fizikai memória, a processzoridő és más rendszererőforrások rögzítése, mivel hiányzik a támadott objektum egyszerűen nem képes teljes mértékben dolgozni.

- loop. A végtelen adatellenőrzés és más ciklusok, amelyek „körben” működnek, egy objektumot sok erőforrást költenek, ezáltal eltömődik a memória, amíg teljesen kimerül.

- Hamis támadások. Egy ilyen szervezet célja a védelmi rendszerek hamis kiváltása, ami végül bizonyos erőforrások blokkolásához vezet.

- HTTP protokoll. A hackerek speciális kapacitású kis kapacitású HTTP csomagokat küldeneka titkosítás, az erőforrás természetesen nem látja, hogy a DDoS támadás szerveződik rajta, a szerverprogram, amely a munkáját végzi, sokkal nagyobb kapacitású csomagokat küld vissza, ezáltal az áldozat sávszélességét, ami ismét a szolgáltatások meghibásodásához vezet.

- Smurf Attack. Ez az egyik legveszélyesebb faj. A műsorszóró csatorna hackerje az áldozatot egy hamis ICMP csomagra küldi, ahol az áldozat címe helyébe a támadó címe kerül, és minden csomópont válaszol a ping kérésre. Ez a DDoS-támadás egy nagy hálózatot használó program, azaz a 100 számítógép segítségével feldolgozott kérelem 100-szor erősödik.

- UDP árvíz. Ez a fajta támadás valamivel hasonló az előzőhöz, deaz ICMP csomagok helyett a támadók UDP csomagokat használnak. Ennek a módszernek az a lényege, hogy az áldozat IP-címét helyettesítse a hacker címére, és teljesen betölti a sávszélességet, ami a rendszer összeomlásához is vezet.

- SYN árvíz. A támadók egyidejűleg próbálnak futniSzámos TCP-kapcsolat SYN-csatornán keresztül, helytelen vagy teljesen hiányzó visszatérési címmel. Több ilyen kísérlet után a legtöbb operációs rendszer problémás kapcsolatot állított fel, és csak egy bizonyos számú kísérlet után zárja be. A SYN-csatorna áramlása meglehetősen nagy, és sok ilyen kísérlet után az áldozat magja elutasítja az új kapcsolat megnyitását, blokkolja az egész hálózat munkáját.

- "Nehéz csomagok". Ez a nézet válaszol a kérdésre: „Mi a DDoS támadás a szerveren?” A hackerek csomagokat küldenek a felhasználó szerverére, de a sávszélesség nem telített, a művelet csak a processzoridőt érinti. Ennek eredményeképpen az ilyen csomagok a rendszer összeomlásához vezetnek, és viszont megtagadják a forrásokhoz való hozzáférést.

- Naplófájlok. Ha a kvótarendszer és a forgások biztonsági lyukakkal rendelkeznek, akkor a támadók nagy mennyiségű csomagot küldhetnek, ezzel a szerver merevlemezén lévő összes szabad helyet felveszi.

- Programkód. A több tapasztalattal rendelkező hackerek teljesen felfedezhetikaz áldozati szerver felépítése és speciális algoritmusok indítása (DDoS-támadás - kihasználási program). Ezek a támadások főként a különböző területeken és területeken működő vállalkozások és szervezetek jól védett kereskedelmi projektjeire irányulnak. A támadók hiányosságokat találnak a programkódban, és érvénytelen utasításokat vagy egyéb kivételes algoritmusokat futtatnak, amelyek a rendszert vagy a szolgáltatást összeomlik.

DDoS támadás: mit és hogyan kell megvédeni

A DDoS támadások ellen számos módon lehet védeni. És mindegyik négy részre osztható: passzív, aktív, reaktív és megelőző. Amit részletesebben fogunk megvitatni.

A megelőzés

Ehhez közvetlen megelőzésre van szükségokok, amelyek DDoS támadást okozhatnak. Ehhez a típushoz személyes ellenségesség, jogi különbségek, verseny és egyéb tényezők merülhetnek fel, amelyek „fokozott” figyelmet fordítanak Önre, vállalkozására stb.

Ha ideje reagálni ezekre a tényezőkre éstegye meg a megfelelő következtetéseket, elkerülheti a sok kellemetlen helyzetet. Ez a módszer inkább a probléma vezetői megoldásának tulajdonítható, mint a kérdés technikai oldalának.

megtorló intézkedések

Ha az erőforrások elleni támadások folytatódnak, akkorMeg kell találni a problémáink forrását - az ügyfelet vagy az előadót - mind jogi, mind a technikai befolyással. Egyes cégek szolgáltatásokat nyújtanak behatolók keresésére technikai úton. A kérdéssel foglalkozó szakemberek képesítése alapján nemcsak a DDoS támadást végző hacker, hanem az ügyfél is megtalálható.

Szoftver védelem

Egyes hardvergyártók ésA szoftverek és a termékeik is sok hatékony megoldást kínálhatnak, és a DDoS támadás a webhelyen az elején megáll. Mint egy technikai védő, egy külön kis szerver képes fellépni, amelynek célja a kis- és közepes DDoS támadások leküzdése.

Ez a megoldás kicsi és nagy teljesítményűközépvállalkozás. A nagyobb cégek, vállalatok és állami intézmények számára a hardverkomplexumok teljes egészében a DDoS támadások leküzdésére szolgálnak, amelyek a magas ár mellett kiváló védelmi tulajdonságokkal rendelkeznek.

szűrő

A bejövő forgalom blokkolása és alapos szűrése nemcsak csökkenti a támadás valószínűségét. Egyes esetekben a szerver DDoS-támadása teljesen kizárható.

A forgalom szűrésének két fő módja van: a tűzfalak és a listákon keresztüli teljes útválasztás.

Lehetővé teszi a listák szerinti szűrést (ACL)a nem alapvető fontosságú protokollok kioltása anélkül, hogy megzavarná a TCP működését, és lassítaná a védett erőforráshoz való hozzáférés sebességét. Ha azonban a hackerek botneteket vagy nagyfrekvenciás lekérdezéseket használnak, ez a módszer hatástalan lesz.

A tűzfalak sokkal jobban védettek a DDoS támadásokkal szemben, de az egyetlen hátránya, hogy csak magán- és nem kereskedelmi hálózatokra szolgálnak.

tükör

A módszer lényege az egész átirányításabejövő támadó forgalom vissza. Ezt úgy teheti meg, hogy rendelkeznek olyan erőteljes szerverekkel és szakemberekkel, akik nemcsak átirányítják a forgalmat, hanem képesek lesznek letiltani a támadó berendezését.

A módszer nem fog működni, ha a rendszerszolgáltatások, a programkódok és más hálózati alkalmazások hibái vannak.

A biztonsági rés szkennelése

Ez a fajta védelem célja a rögzítésa webes alkalmazások és rendszerek hibajavításai, valamint a hálózati forgalomért felelős egyéb szolgáltatások. A módszer használhatatlan az árvíz támadásokkal szemben, amelyek kifejezetten ezekre a sérülékenységekre irányulnak.

Modern erőforrások

100% -os védelem garantálja ezt a módszert. De lehetővé teszi, hogy hatékonyabban végezzen más tevékenységeket (vagy ilyen komplexeket) a DDoS támadások megelőzésére.

Rendszerek és erőforrások elosztása

Az erőforrások és a rendszerek elosztásalehetővé teszi a felhasználók számára, hogy dolgozzanak az Ön adataival, még akkor is, ha ebben a pillanatban DDoS támadás történik a kiszolgálón. Az elosztáshoz különböző szerver- vagy hálózati eszközöket használhat, és ajánlott, hogy fizikailag elkülönítse a szolgáltatásokat a különböző mentési rendszereken (adatközpontok).

Ez a védelmi módszer ma a leghatékonyabb, feltéve, hogy létrejött a megfelelő építészeti tervezés.

kikerülés

A módszer fő jellemzője a következtetésés a támadott objektum megosztását (domain név vagy IP-cím), azaz az ugyanazon a webhelyen található összes munkaerőforrást meg kell osztani, és harmadik fél hálózati címére, vagy akár egy másik állam területén kell elhelyezni. Ez túléli a támadásokat és megtartja a belső informatikai struktúrát.

DDoS védelmi szolgáltatások

Miután elmondta az ilyen csapást, mint DDoS támadást(mi a helyzet és hogyan kell kezelni), végül egy jó tanácsot adhatunk. Számos nagy szervezet kínál szolgáltatásokat az ilyen támadások megelőzésére és megelőzésére. Alapvetően az ilyen cégek számos intézkedést és különböző mechanizmust használnak, hogy megvédjék vállalkozását a legtöbb DDoS támadás ellen. A szakterületen dolgozó szakemberek és szakemberek ott dolgoznak, így ha az erőforrása értékes az Ön számára, akkor a legjobb (bár nem olcsó) lehetőség az lenne, hogy kapcsolatba lépne e vállalatok egyikével.

Hogyan történik a DDoS-támadás kézzel

Tájékozott, majd fegyveres - a helyes elv. Ne feledje azonban, hogy a DDoS-támadások szándékos szervezése önmagában vagy személyek csoportja bűncselekmény, ezért ezt az anyagot kizárólag tájékoztatás céljából nyújtják.

Amerikai IT megelőzésVeszélyek A szerver terhelési ellenállásának és a támadók DDoS támadásainak lehetőségének tesztelésére egy programot fejlesztettek ki a támadás későbbi megszüntetésével.

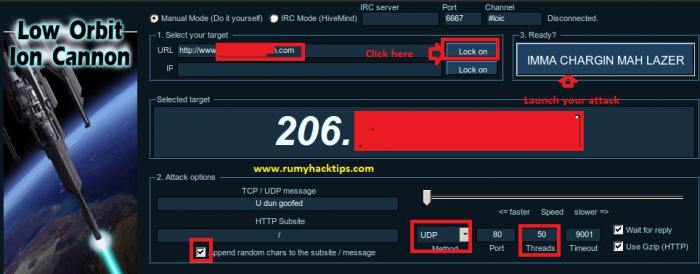

Természetesen a "forró" elmék megfordítottákfegyvereket a fejlesztőkkel szemben és azok ellen, akikkel harcoltak. A termék kódja LOIC. Ez a program szabadon hozzáférhető, és elvben nem tiltja a törvény.

A program kezelőfelülete és funkcionalitása meglehetősen egyszerű, mindazok számára, akiket érdekel a DDoS-támadás.

Hogyan csináld magad mindent? Az interfész soraiban elegendő az IP áldozatok beírása, majd a TCP és az UDP folyamok beállítása és a kérelmek száma. Voila - a megtisztelt gomb megnyomása után megkezdődött a támadás!

Természetesen a komoly erőforrások nem szenvednek ebből a szoftverből, de a kisebbek némi problémát tapasztalhatnak.

</ p>>